华为Firehunter6000系列沙箱

- 产品品牌 HuaWei

- 产品型号 Firehunter6000系列

- 产品描述

近年来,众多跨国公司甚至国家政府机构都饱受黑客的攻击,不仅在经济上遭受巨大损失,甚者还会泄露国家机密,对国家安全构成威胁。而攻击者利用的就是0-Day漏洞、高级逃逸技术等多种技术的组合,它们可以绕过现...

近年来,众多跨国公司甚至国家政府机构都饱受黑客的攻击,不仅在经济上遭受巨大损失,甚者还会泄露国家机密,对国家安全构成威胁。而攻击者利用的就是0-Day漏洞、高级逃逸技术等多种技术的组合,它们可以绕过现有的大部分安全设备,躲避多层次的网络防护和过滤,最终达到窃取关键信息资产、破坏企业IT基础设施等目的。由于此类威胁的目标多是针对经济或政治价值大的目标,造成的破坏程度极大,所以人们命名此类威胁为APT(Advanced Persistent Threat,高级持续性威胁)攻击。APT攻击通常是定向型攻击,主要攻击涉及国计民生的基础设施,例如能源、金融、交通等。攻击者每次攻击前都会通过社会工程学收集目标IT系统的信息,从而通过这些信息有针对性地制定攻击入侵方案。例如攻击者收集到目标IT系统的已知漏洞或者0-Day漏洞,通过这些脆弱点渗透进入企业内部,并在企业内部扩散,最终获取到关键信息资产或者对目标IT基础设施造成破坏。 FireHunter6000沙箱是华为公司推出的新一代高性能APT威胁检测系统,检测未知恶意文件渗透和 C&C恶意外联。通过还原交换机或者传统安全设备镜像的网络流量,在虚拟的环境内对网络中传输的文件进行检测,实现对未知恶意文件的检测。FireHunter6000沙箱面对高级恶意软件,通过信誉扫描、实时行为分析、大数据关联等本地和云端技术,分析和收集软件的静态及动态行为,凭借独有的行为模式库技术,FireHunter6000沙箱根据分析情况给出精确的检测结果,对“灰度”流量实时检测、阻断和报告呈现,有效避免未知威胁攻击的迅速扩散和企业核心信息资产损失。特别适用于金融、政府机要部门、能源、高科技等关键用户。

产品特点

全面检测,有效防护未知威胁

1.全面的流量还原检测:具备流量还原能力,可以识别主流的文件传输协议如HTTP、SMTP、POP3、IMAP、FTP等,从而确保识别通过这些协议传输的恶意文件。

2. 模拟主流的操作系统和应用软件、动静结合检测多维分析

1) Firehunter可以模拟多种软件运行环境和操作系统。Firehunter沙箱又分PE、PDF、Web启发式沙箱和虚拟执行环境沙箱,启发式沙箱可分别模拟可以模拟Internet Explorer等浏览器、Office、WPS等办公软件,虚拟执行环境可模拟多种Windows操作系统。文件在其中执行,跟踪执行状态和结果做分析。

2) FireHunter能够动静结合检测。通过静态分析,包括代码片段分析、文件格式异常、脚本恶意行为分析等,来缩小可疑流量范围;通过指令流监控,识别文件、服务操作,来进行动态分析,最后通过行为关联分析,判断定性。

3) FireHunter具有高级抗逃逸技术,能够通过检测利用交互、执行文件路径检测、虚拟机环境检查、延时对抗、环境检测等技术的高级逃逸手段,防止恶意软件潜伏、躲避虚拟机检测,快速检测恶意文件,并给出检测结果。

3. 支持主流文件类型检测

1) Firehunter可以对主流的应用软件及文档进行恶意代码检测,包括支持Word、Excel、PPT、PDF、 HTML、JS、EXE、JPG、GIF、PNG、ZIP、SWF等软件及文档。

2) Firehunter支持WEB流量检测:Firehunter6000沙箱可以对基于WEB的恶意代码的检测,支持Web页面零日漏洞检测技术,该能力在国内同类产品中是唯一支持的。支持该技术的厂家全球范围内也仅有两家,使FireHunter发现未知威胁的效率大大增加。

秒级响应,快速拦截未知威胁

1.业内一流的性能:华为提供业内一流的Firehunter6000沙箱分析能力,每天可以分析7万个样本,同时支持通过水平扩容方式组成分析集群。

2.提供准实时的处理能力:Firehunter6000沙箱提供接近实时的处理能力,有效的将对高级威胁的检测的响应时间从几周降到秒级,并与下一代防火墙配合实现在线防御能力。

C&C外联异常检测,发现内部向外的异常通信

由于恶意文件通常通过钓鱼邮件、水坑式攻击等方式下载到宿主主机,攻击者不能主动感知是哪些文件被下载,宿主主机的状态等。所以一旦恶意文件渗透进入内网,这些文件通常都会通过宿主主机发起向命令与控制 (Command & Control,简称C&C)服务器的连接,用来获得指令进行攻击活动,包括获取攻击开始的时间和目标,上传从宿主主机偷窃的到的信息,定时给感染机文件加密勒索等。黑客往往在恶意软件中植入程序,使其生成对应C&C主机IP的大量随机外联域名,通过DNS协议外联C&C 主机的真实IP,达到不被检测、长期通信的目的。

沙箱主要通过分析DNS协议和HTTP协议流量信息检测出C&C通信异常。沙箱预置大数据机器学习算法生成的DGA域名识别模型,获取DNS报文中的域名信息,基于此域名字符串特征进行识别,判断是否是DGA域名。沙箱提取HTTP连接中域名的信息,与域名黑名单、DGA域名检测结果进行关联分析,判断域名/IP地址是否是恶意域名或者僵尸主机IP,对匹配的HTTP连接报威胁事件。

IOC可机读情报,共享外部可机读APT组合式攻击情报,快速准确检测、预警行业/区域已知APT威胁

FireHunter也可输出具有丰富内容的可机读情报IOC (Indicators of compromise,简称IOC),帮助分析师、风险官和部门运维人员等研究、解释、分析、交付相关问题和事件。IOC表明了入侵行为的可观测对象,沙箱提供北向接口,向第三方输出根据文件检测结果输出的IOC主机感染特征情报,包括文件、注册表、进程、驱动、模块信息;还包括网络感染特征情报,包括IP、域名、URL、文件hash 信息。沙箱开放南向接口API,可利用外部可机读组合式攻击情报,快速准确检测、预警行业、区域已知高级威胁。

输出详细威胁报告,帮助运维、快速决策

包括文件检测信息,威胁行为分类和动态行为。文件检测信息包含文件详情、检测结果、文件相关会话信息;威胁行为分类从11个维度分类威胁行为,包括文件格式异常、文件行为异常、网络通讯异常等威胁;动态行为展示虚拟执行环境信息,分析网络行为和主机行为。

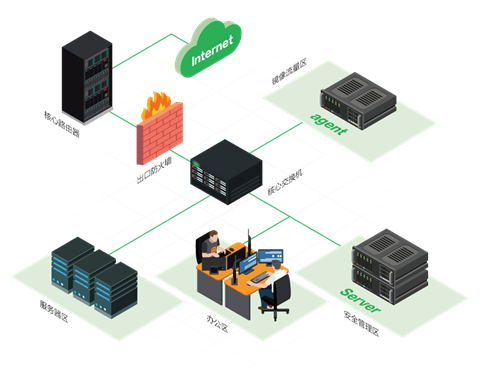

产品部署模式

1.与NGFW/NIP联动部署:NGFW/NIP负责还原文件,并将需要检测的文件送到沙箱进行检测。

2. 单机独立部署:通过镜像的方式,先将流量镜像到沙箱,沙箱进行流量还原,还原出文件,并对文件进行检测。镜像部署支持设备镜像口镜像,也支持分光模式。该部署场景下,沙箱只对附件进行检测,拦截的功能由相关的安全设备实施

典型应用

1. 互联网边界出口:重点防范来自互联网的恶意邮件、恶意web流量等。

2. 分支接入边界:避免外联接入区域恶意文件、未知威胁扩散,分支总部之间任意扩散。

3. 数据中心边界:重点保护服务器核心资产,发现内网潜伏的攻击、恶意扫描,渗透等。

4. 核心部门边界:防范内网可疑文件传播,横向感染核心部门。

支持的流量还原类型

支持多种协议还原-支持http、smtp、pop3、imap、ftp协议的流量还原

支持检测的文件类型

压缩文件-gz,rar,cab,7zip,tar,bz2,zip

PE-exe,dll,sys(不支持对32位PE格式文件的检测)

office97-2003-doc,xls,ppt

office 2007及以后 docm,dotx,dotm,xmsm,xmtx,xltm,xlam pptm,potx,potm,ppsx,ppsm,ppam

图片-jpg,jpeg,png,tif,gif,bmp

WPS-wps,dt,dps

WEB页面-htm,html,js

视频-swf

java -jar,class

pdf-pdf

Python-py,pyc,pyo

可执行脚本-cmd,bat,vbs,vbe,ruby,ps1,py

内置AV检测 C&C异常检测

沙箱内置AV,除支持上述检测文件类型,还支持检测chm、asp、php、com、 elf格式文件

C&C恶意服务器外联

基于DGA域名检测算法,检测C&C外联随机恶意域名检测

报告输出

输出详细恶意文件检测报告,包括文件检测详情、上威胁行为分类、动态行为分析等

IOC可机读威胁情报

输出丰富机读情报IOC (Indicators of compromise),提供南北向接口共享情报