网域IT运维安全审计产品在运营商的解决方案

业务特点

联通IDC数据中心网管系统包括:内网网络管理系统、外部托管服务器系统。网管人员管理对象包括:各业务系统服务器(Unix系统、Linux系统和Windows系统等)和网络设备(路由器、交换机、防火墙等)。

根据安全域划分原则,联通IDC数据中心网管网可以划分为下列安全域:

网络交换区:包括核心交换机、普通交换机。

核心路由区:包括各个核心路由设备。

服务器区:包括各业务系统服务器。

防火墙区:包括各防火墙设备。

网管人员的日常操作模式为:使用公用终端直接登录内网网络管理系统后台的各种网元设备。日常网络运维人员40人左右,每个人员基本上同时登录多套网元系统。

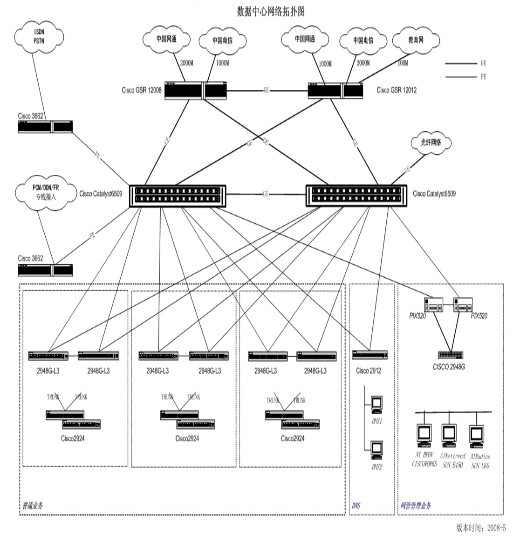

联通目前网络拓扑图如下:

需求分析

网络运维人员一般具有“特殊”的权限,其操作行为又往往得不到实时监控、阻断和记录。特别是第三方外包维护人员,对其产生误操作、违规操作和恶意操作导致系统运行异常或敏感信息泄露等问题,无法追溯并定位真实的操作者,致使运维管理中存在不可控和不透明操作风险。网域NSA IT运维安全审计产品通过对运维人员进行身份认证、所有操作行为以及行为的详细内容进行审计,使安全管理人员能清晰地了解运维人员对系统的操作情况。另外,随着系统的不断发展,所有对系统的运营管理必然流程化、规范化。

因此,为实时监控和记录运维人员网络活动,便于事后追溯,以及及时阻断违规、危险行为,保障各业务系统的安全运行。需要部署一套统一的网域NSA IT运维安全审计产品,对运维操作进行事前预防、事中控制、事后审计。

解决方案

为解决网管网自身设备管理的问题,部署一套网域NSA IT运维安全审计产品。

由于联通公司网元设备数量多,具体部署时采用多台网域NSA IT运维安全审计产品和多台应用发布系统(可安装于内部服务器上)的模式,多台和应用发布系统实现冗余备份和负载均衡,保证所有用户的运行稳定。

对于[内网网络管理系统]采用8台网域NSA IT运维安全审计产品单臂模式连接于交换机上,运维人员管理主机、网络设备、网管系统时,先登录到网域NSA IT运维安全审计产品,再登录后台目标设备。对于[外部托管服务器系统]目前对仅部分被托管的服务器进行试验性管理,采用4台网域IT运维安全审计系统单臂模式连接于交换机上。外部客户连接其服务器时,先登录到网域NSA IT运维安全审计产品,再登录后台目标服务器。

网域NSA IT运维安全审计产品的管理对象包括:各服务器、Unix主机、Windows主机、路由器、交换机、防火墙。

网域NSA IT运维安全审计产品支持的常用协议包括Telnet、SSH、FTP、SFTP、RDP、VNC、Xwindows等,对于非常用协议例如http/https、PCAnywhere、各网管终端等使用应用发布系统的虚拟终端的方式实现审计和控制功能。运维用户先访问网域NSA IT运维安全审计产品,然后访问应用发布系统,再从应用发布系统访问后台目标设备。应用发布系统可安装于内网的服务器上。

目前使用的各类网管终端如OSS系统、智能网等终端安装在应用发布系统服务器上,运维人员操作电脑上无需再安装此类网管终端软件。进行维护操作时,通过https方式登录网域NSA IT运维安全审计产品,选择使用的应用发布系统服务器,即可以使用各种网管软件登录后台设备进行日常维护。

用户登录虚拟服务器时采用Windows Terminal(RDP)方式,并且操作界面能够全屏显示,而不是采用其他软件模式以小窗口方式显示,影响运维操作。

功能实施

统一安全防护

所有对IT系统的运维操作必须通过统一的入口(网域NSA IT运维安全审计产品)方可进行,在统一入口设置相关安全策略,保证操作安全,降低IT操作风险。

统一IT系统口令管理

将IT系统的管理员口令进行统一管理,解决口令管理相关问题。所有运维人员进行操作不再需要知道IT系统的账户口令。

由于有800台交换机,建议第一次实施的时候,最好先手动修改好密码,然后在网域NSA IT运维安全审计产品上将账户密码加入,以便于授权。每台设备的特权密码由几个特权管理员保管,当网域NSA IT运维安全审计产品出现故障时,可由管理员用特权密码进行操作。

身份认证和操作授权

使用独立的身份认证管理实现对运维人员的身份认证、操作授权,保证只有合法用户才能使用其拥有运维权限的关键资源。

运维用户可根据行政组织结构划分到中心组和专业维护组,中心组包含特权运维人员,专业维护组包含专业的网络运维人员。专业组在逻辑上可以中心组与同级,也可以隶属于专业组。

也可以根据被管理设备来划分运维用户的组。例如,交换机组、路由器组、服务器组、防火墙组。

关键操作监控和报警

能根据运维实际情况,制定特定运维操作监控和报警策略,对敏感操作或违规行为及时发现,并实现实时报警和阻断。

操作审计

对常用运维协议Telnet、FTP、SFTP、SSH、RDP、Xwindows等网络会话的完成记录和审计,并能提供基于图像的操作回放,方便、直观地将操作展现给审计人员。

操作分析报表

基于运维操作数据,能基于时间、资源、人员的操作、违规事件的统计报表,为安全人员分析安全态势提供辅助数据。

多台备份

由于被管理设备(路由器、交换机、防火墙、服务器等)多,建议多台网域NSA IT运维安全审计产品平行部署,每台网域NSA IT运维安全审计产品均包含对所有运维人员和被管理设备的配置。如,内部网络管理系统,建议平行部署8台运维设备。正常情况下,平均每5个运维人员访问其中一台网域NSA IT运维安全审计产品实现运维操作,即实现了负载均衡。若某台网域NSA IT运维安全审计产品出现故障(或遭受攻击)时,则运维人员可访问另一台网域NSA IT运维安全审计产品实现运维操作,即实现了冗余备份。

方案特点

在不改变现有维护手段情况下,有效地解决了内部运维和第三方运维的安全审计问题;

通过网域NSA IT运维安全审计产品的事前预防、事中控制、事后审查等多种手段降低IT人为操作风险;

通过网域NSA IT运维安全审计产品提供的口令代理功能提高了系统口令管理安全性和日常管理效率;

通过应用发布系统的使用实现了各种网管应用。

提供一种有效技术手段满足信息安全、IT系统运维管理、企业遵规三个方面的要求

- 上一篇:开展大数据管理 打造“数据化企业” 2013/12/11

- 下一篇:天锐绿盾为企业内网搭建安全城墙 2012/5/23